A volte capita di imbattersi in reti IT “sgarrupate” (per riprendere quanto diceva un personaggio di un famoso film con Paolo Villaggio) dove la sicurezza dei dati era a forte rischio.

SITUAZIONE INIZIALE

La situazione iniziale era composta da un armadio rack cablato senza un minimo di criterio con dentro device di ogni tipo (modem, router, switch, sistema di videosorveglianza, 2 NAS,…) in cui nessuno sapeva bene cosa c’era, come era configurato e soprattutto se funzionava o meno.

Il server era un vecchio middle tower Fujitsu con un obsoleto Windows Server 2008 a 32 bit (che ha finito il supporto il 14/01/2020, ovvero già fuori manutenzione da 2 anni).

All’interno del server (la cui password era su un post it appiccicato sul frontale del server stesso, alla faccia della sicurezza dei dati!) girava un gestionale dismesso da circa 1 anno e tutti i dati erano archiviati in una cartella del disco C:\ (non mi soffermo sull’archiviazione dei dati, posso solo dire che non vi era un’archiviazione logica di nulla).

L’aantivirus era scaduto da 2 anni, il servizio di backup Norton installato ma scaduto (lasciato li ad occupare risorse) e “nuovo” servizio di backup su NAS non funzionante (l’ultimo risaliva a 2 anni prima).

Anche gli utenti di dominio erano non ben definiti e soprattutto non vi era una policy di accesso ai dati (tradotto: tutti vedevano tutto di tutti)

Insomma, una situazione molto preoccupante e da sanare quanto prima

EVOLUZIONE DEL PROGETTO

L’acquisto di un server HP DL380 Gen8 ricondizionato con 16 processori inter Xeon E5, 128Gb di RAM e 3 TB di Hard Disk in RAID 5 poteva essere un’opportunità per la creazione di una nuova rete aziendale efficiente ed efficace.

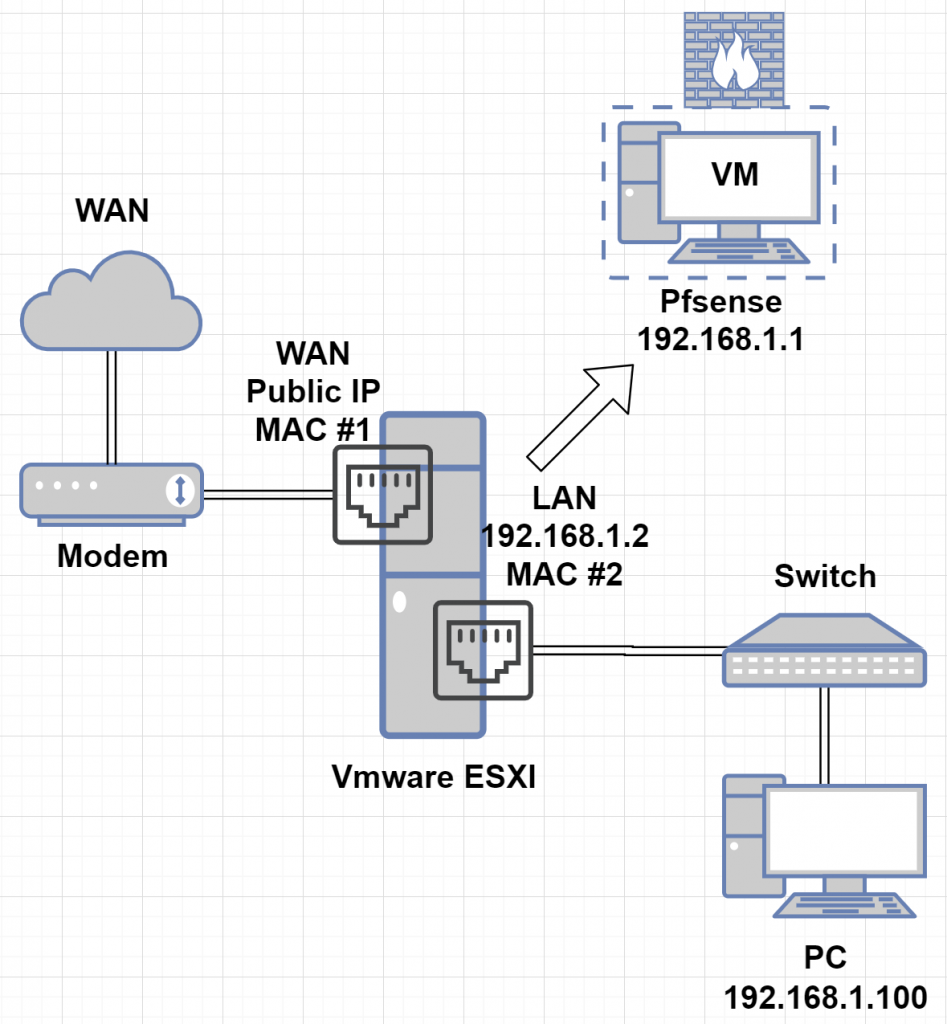

Sulla macchina fisica è stato installato ESXi 6.7 come virtualizzatore (versione non nuovissima ma certificata per quella macchina).

Sono state poi create 4 macchine virtuali con funzione di

- Domain Controller, DHCP e DNS (chiamato Galileo)

- File server e Print Server (Newton)

- Terminal Server (Leonardo)

- BackUp Server (Paganini)

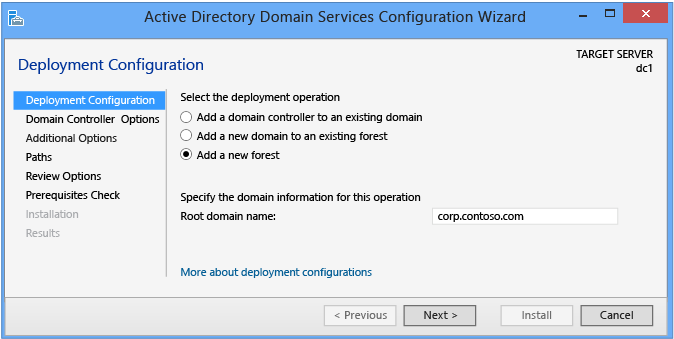

Si è quindi creato il dominio nuovo “xxxxxxx.local” su Galielo e successivamente si agganciano le altre macchine virtuali.

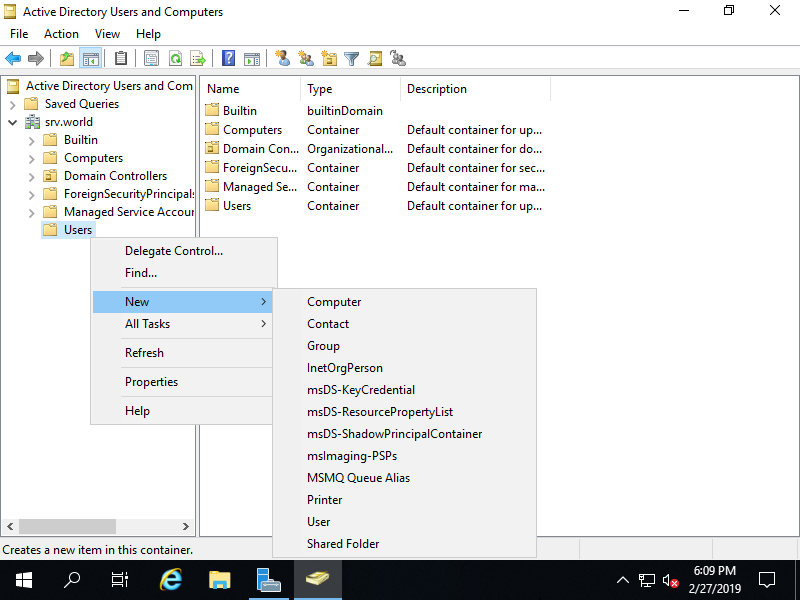

Su Galielo (DC) sono stati definiti gli utenti, i gruppi di lavoro. Ogni utente è stato inserito nei gruppi di lavoro richiesti dalle policy aziendali.

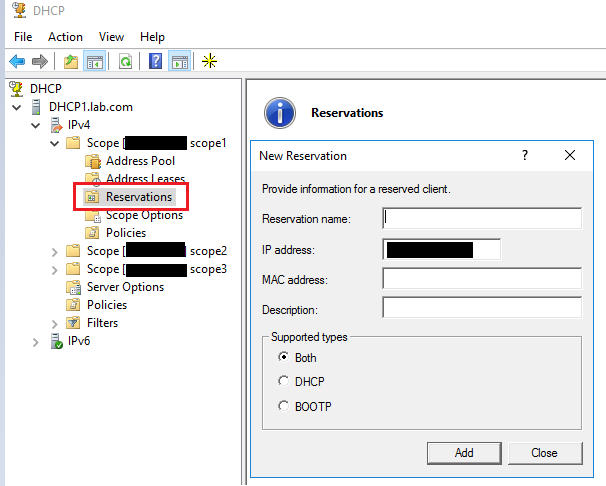

Sono state definite delle reservation di indirizzi IP in modo che i device, collegandosi alla rete aziendale, ricevessero sempre il medesimo indirizzo IP e permettendo così di censire tutto quanto si connetteva alla rete (infatti sono stati immediatamente bannati dalla rete cellulari e smartwatch che si connettevano alla rete WiFi aziendale senza permesso e senza motivo)

Newton (file server) è stato strutturato con un disco virtuale dedicato ai file, dove è sono state impostate cartelle di primo livello dedicate alle funzioni aziendali (Acquisti, Marketing, Qualità, Produzione, Logistica,…) assegnando i permessi ai gruppi di utenti definiti su Galileo.

Le stampanti sono state installate sempre su Newton e condivise in modo che, con un semplice doppio click da esplora riscorse, il device fosse installata direttamente sul PC client. Questo permette di aggiornare i driver su una sola macchina (il server) e aggiungendo dei PC client l’installazione è velocizzata.

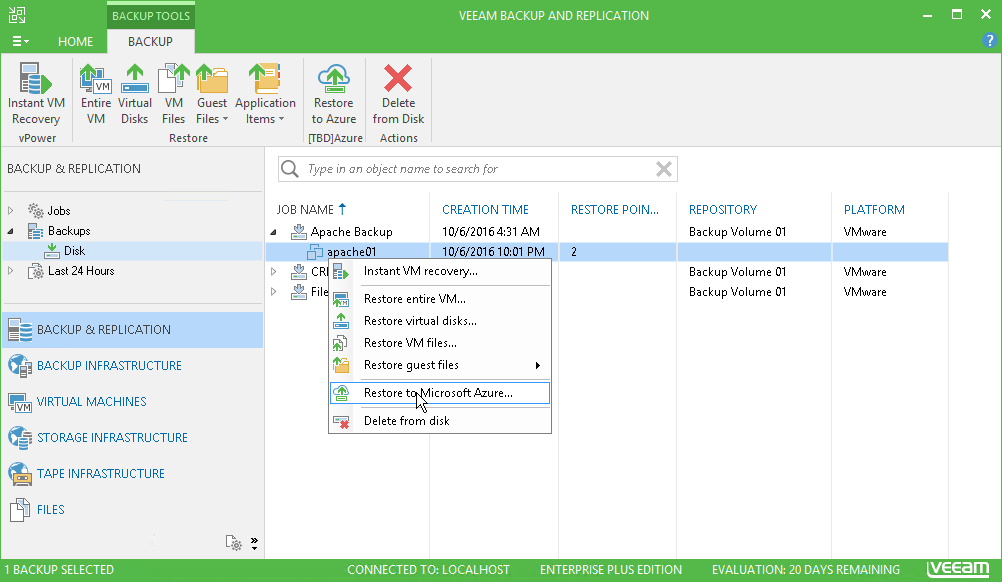

Del backup se ne occupa Paganini e, considerando il numero di macchine e le necessità, utilizza come software Veeam nella sua versione free. Il backup quindi viene effettuato sia in locale sul server (Paganini) che su NAS situato in un’altra zona dell’azienda.

Per il vecchio server fisico, data la sua obsolescenza, sono serviti svariati tentativi con diversi strumenti informatici prima di riuscire a virtualizzarlo e inserirlo in ESXi potendo quindi spegnere il vecchio “ferro”. Prima di agganciare alla nuova rete il vecchio server, sono stati disattivati i servizi DNS e DHCP per evitare che andassero in conflitto con Galileo.

Leonardo (Terminal Server) è stato configurato per l’accesso da remoto e l’utente, loggandosi con le proprie username e password aziendali, ha modo di trovarsi un desktop funzionante e di poter lavorare da remoto come se fosse nel proprio ufficio trovandosi i principali applicativi.

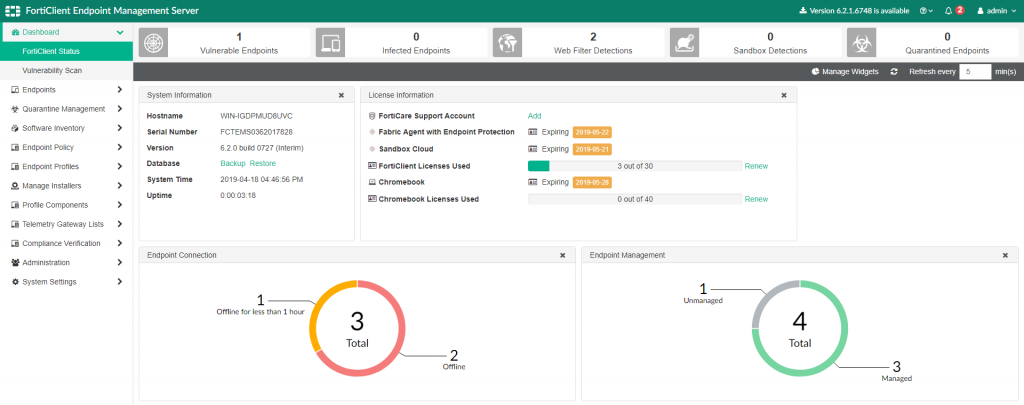

I vari PC client sono stati disconnessi dal vecchio dominio e sono stati agganciati a quello nuovo dopo aver provveduto a migrare i dati personali presenti in locale (perchè ad oggi esistono ancora persone che salvano dati aziendali in locali e non sul server!), sono stati aggiornati all’ultima versione di Windows 10 disponibile, sono stati dotati di client antivirus ed Enterprise Management System che consente all’IT manager di tenere sotto controllo lo stato dei PC e di vedere eventuali criticità (aggiornamenti, software,….) che possono essere risolte da remoto.

Ultimo problema è la migrazione della posta: i client che avevano la posta configurata in IMAP non ci sono stati problemi ma purtroppo ci sono dei PC con posta configurata in POP3 che ha creato qualche problema e soprattutto file PST grandi oltre 60GB…

All’inizio qualche piccolo intoppo c’è stato ma nulla di preoccupante (in linea di massima problemi di accesso alle cartelle per via di permessi troppo ristrettivi) ma il tutto funziona. Basta avere un po’ di pazienza e segnalare i problemi per fare la messa a punto dei vari permessi.

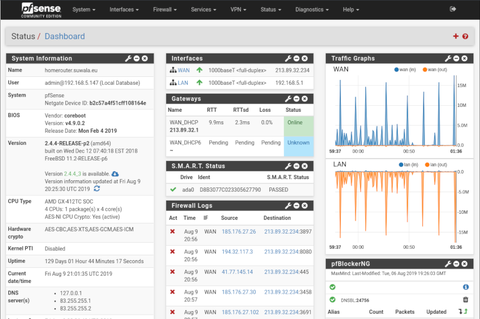

Ultima operazione: installazione di un firewall. Il traffico internet è stato diretto a una macchina Linux dedicata (Archimede) dove è stato installato pfSense come firewall.

A livello IT il progetto può considerarsi concluso, grazie anche al supporto dell’amico Daniele che si è dimostrato un valido fornitore pronto a dare una mano per minimizzare il disagio in azienda durante la migrazione. Ma soprattutto questa azienda adesso ha una rete IT funzionante e molto più sicura rispetto a prima!